排序

麒麟操作系统中的文件加密和解密如何保护你的隐私?

麒麟操作系统中的文件加密和解密如何保护你的隐私? 随着信息技术的发展,我们的私人信息越来越容易受到泄露和侵犯。为了保护我们的隐私,文件加密和解密成为了一种常用的手段。在麒麟操作系统...

SQL Server 2008中的代码安全(六) 对称密钥加密

证书和非对称密钥使用数据库级的内部公钥加密数据,并且使用数据库级内部私钥解密数据。而对称密钥相对简单,它们包含一个同时用来加密和解密的密钥。 证书和非对称密钥使用数据库级的内部公钥...

可信计算技术在无人机领域的应用

随着科技的不断发展,无人机已经成为了现代军事、工业、农业以及文娱等各个领域中不可或缺的工具。小型无人机的普及,使得人们可以在不接触到危险或者难以到达的区域内收集数据,进行监视以及执...

如何将Java AES加密算法转换为PHP7实现?

将Java AES加密算法移植到PHP7 本文阐述如何将一段Java代码实现的AES加密算法转换为PHP7版本。Java代码使用Base64编码返回加密结果,密钥生成方式独特,需要仔细对应。 原始Java代码片段: publ...

Navicat Premium如何查看数据库密码?

Navicat Premium 不存储数据库密码。其连接信息只是连接参数,密码经过加密存储或未存储。若忘记密码,需使用数据库工具重置。若需查看已连接数据库密码,则不可行;若怀疑泄露,需检查安装目录...

Debian OpenSSL如何防止中间人攻击

在debian系统中,openssl是一个重要的库,用于加密、解密和证书管理。为了防止中间人攻击(mitm),可以采取以下措施: 使用HTTPS:确保所有网络请求使用HTTPS协议,而不是HTTP。HTTPS使用TLS(...

如何通过网络安全运维保护企业信息资产?

在数字化时代,企业信息资产成为了最重要的财富之一。企业的核心机密、客户信息、财务资料等敏感信息都存储在计算机系统中。因此,保护企业信息资产的安全,已成为企业重要的任务之一。 网络安...

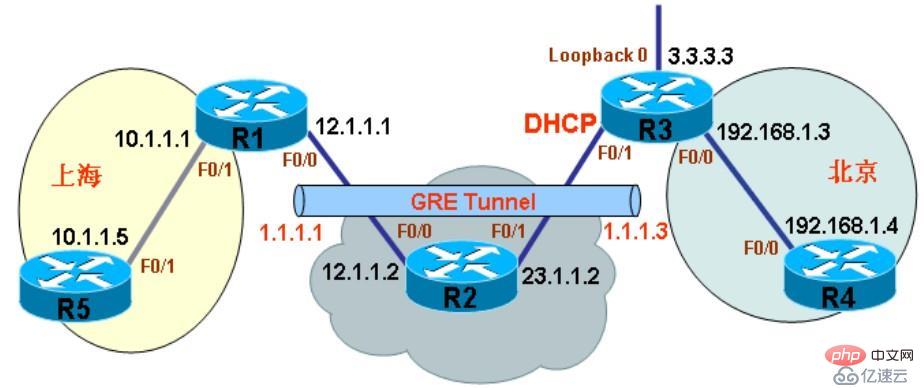

如何进行IPsec配置说明

实验配置步骤: 第一阶段:iaskmp SA(IKE SA要保护的对象是与密钥有关的) IKE并不直接关心用户的数据,并且IKE SA是为安全协商IPSec SA服务的 1、共享密钥或数字证书 IKE采用了Diffie-Hellman算...

SSH原理解析及在Linux SysOps中的应用

SSH原理解析及在Linux SysOps中的应用 引言SSH(Secure Shell)是一种网络协议,用于在不安全的网络中提供安全的远程登录和文件传输功能。在Linux系统运维(SysOps)中,SSH是一种非常常用的工...

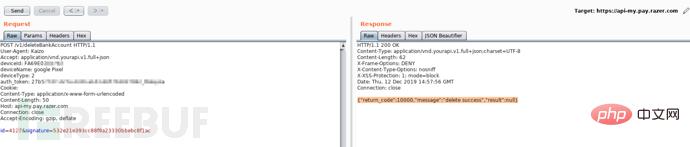

如何进行电子钱包APP漏洞分析

雷蛇支付(razer pay)在新加坡和马来西亚被广泛使用,在该篇writeup中,作者通过app逆向分析,利用frida调试,发现了雷蛇支付电子钱包(razer pay ewallet)中的用户签名(signature)生成漏洞...

如何在Linux上配置高可用的数据加密

如何在linux上配置高可用的数据加密 引言:随着互联网的迅速发展和信息技术的普及,数据的安全保护变得尤为重要。数据加密是一种常用的安全措施,可以保护数据的机密性和完整性。本文将介绍如何...

Nginx的SSL/TLS安全配置最佳实践

nginx是一款广泛使用的http服务器和反向代理服务器,其通过ssl/tls协议保障网络通信的安全性。在这篇文章中,我们将探讨nginx的ssl/tls安全配置最佳实践,以帮助您更好地保障服务器的安全性。 ...