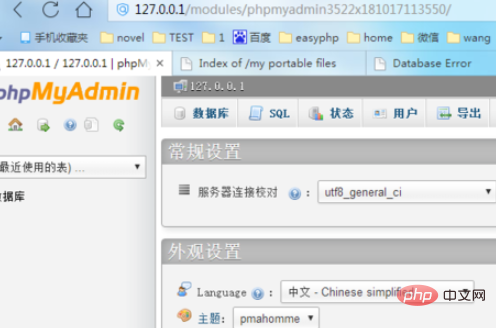

首先打开phpmyadmin

单击上图中的“用户”,如图,可看到当前所有用户

选择最后一行,root localhost,点击“编辑权限”,如图:

立即学习“PHP免费学习笔记(深入)”;

在弹出的窗口中,一直下拉,拉至“修改密码”处,如图:

输入两次新的密码,单击“执行”即可;

注意:“生成”按钮,指的是当前设置的密码加密之后产生的新密码,即生成的字符串。

如果想用自己设置的密码,即不点击“生成”按钮。

密码修改成功后,再次访问网址, 显示如图:

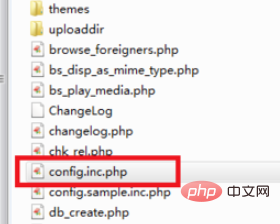

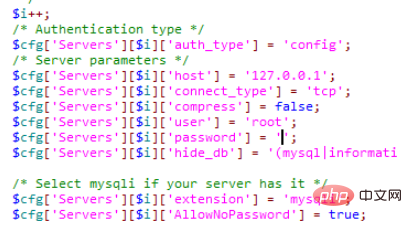

解决“拒绝访问”的方法是,打开phpMyAdmin的安装目录,找到config.inc.php文件,打开

找到$cfg[‘Servers’][$i][‘password’] = ”; 将密码该为刚刚在phpMyAdmin中的密码,保存即可

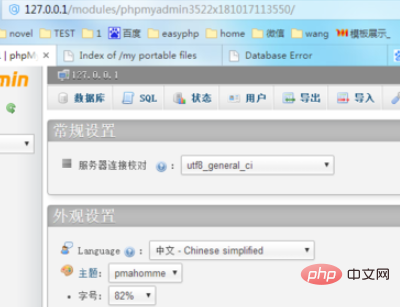

此时打开phpMyAdmin,即可正常连接

相关文章教程推荐:phpmyadmin教程

© 版权声明

文章版权归作者所有,未经允许请勿转载。

THE END

喜欢就支持一下吧

相关推荐