怎么打开apache?

打开apache的方法

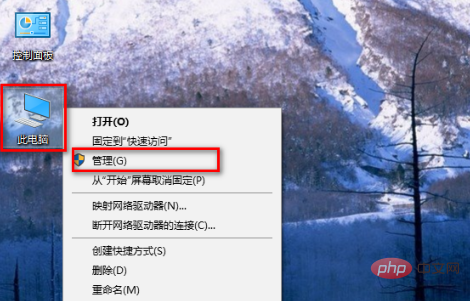

1、首先我们打开电脑桌面,右击“此电脑”,点击“管理”。

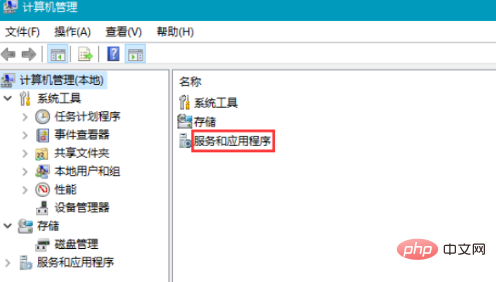

2、在打开的“计算机管理”程序中,双击“服务和应用程序”。

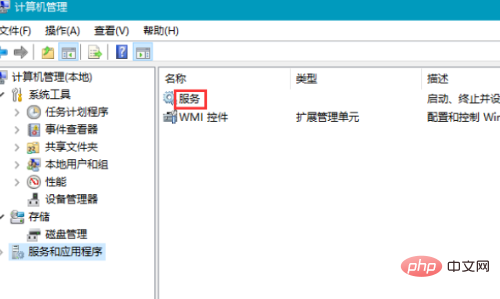

3、在打开的“计算机管理”程序中,双击“服务”。

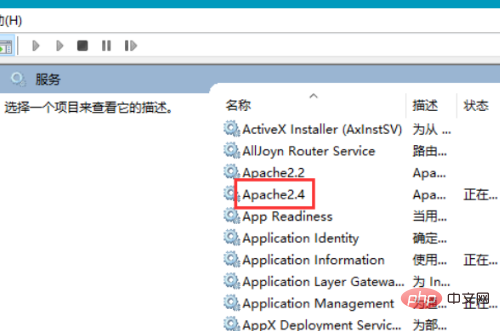

4、在所有的服务列表中,点击“apache”。

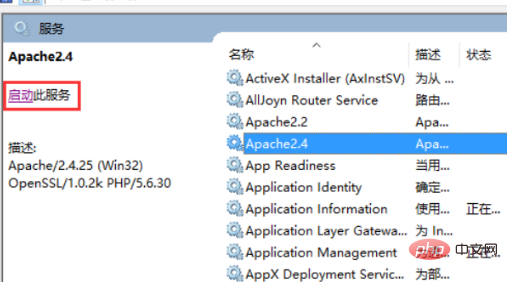

5、如果apache未启动,左边显示“启动服务”,点击就会启动服务。

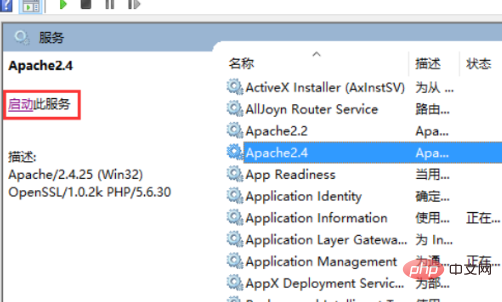

6、如果apache已启动,左边显示“停止和重启动服务”,点击就会执行操作。

相关介绍:

Apache是世界使用排名第一的Web服务器软件。它可以运行在几乎所有广泛使用的计算机平台上,由于其跨平台和安全性被广泛使用,是最流行的Web服务器端软件之一。它快速、可靠并且可通过简单的API扩充,将Perl/Python等解释器编译到服务器中。同时Apache音译为阿帕奇,是北美印第安人的一个部落,叫阿帕奇族,在美国的西南部。也是一个基金会的名称、一种武装直升机等等。

更多Apache相关知识,请访问Apache使用教程栏目!

© 版权声明

文章版权归作者所有,未经允许请勿转载。

THE END

喜欢就支持一下吧

相关推荐